GCPでCloud Identity

Cloud Identityとは、

Cloud Identityは、Google Workspaceの中の

ログイン機能を取り除いた部分になります。

Cloud IdentityのFree Planで実際に

Cloud IdentityまたはGoogle Workspaceで組織を作成することで、GCPにて組織を使うことが可能になります。

system command centerのスタンダードティア

GCPのヘルスチェックができるのがこのsystem command centerでできる。ただしGCPが組織配下にある前提

https://cloud.google.com/security-command-center/docs/how-to-use-security-command-center?hl=ja

で組織を作るためには、

Cloud Identityに登録

Google Workspaceに登録

の2つがある。

Google Workspaceは

GmailやGoogle Calender、Google Meet、Googleドライブ、ドキュメント、スプレッドシート、スライド、フォーム、サイトなどのGoogleが提供するツールをよりセキュリティの高いものとして使うことができたりします。

Gmailでは通常のGoogleアカウントだと////@gmail.comというように、gmail.comになりますが、Google Workspaceを契約することで会社のドメインでメールアドレスを発行することが可能になります。

Google Workspaceでは上記に加えて会社組織の社員のメールアドレスなどの管理も可能になります。実はここの部分は個別にCloud Identityを契約することでも利用ができるようになります。

なので、

Cloud Identityを契約すると、Google Workspaceの中の組織の作成やユーザー管理については利用できるようになります。

Cloud Identityに登録するとAccess Context Managerの設定もできるかな

========

組織を作ることのメリット。

組織の内部にプロジェクトを作ることができ、

それによって複数部署で使っているプロジェクトを一元管理可能になる。

さらには組織を作ることができるということは、

プライバシー的にセキュリティを高めることができ、GCPにその組織しかアクセスできないような環境(VPC)を構築することができる。

そうすることで、自社の基幹データとVPCを専用線で繋ぐことができるようになる。これをVPC Service Controlというものです。

GCPへのアクセス制限をより強くできる。

通常GCPではIPアドレス制限をかけることはできません。

組織になるので、つまり組織会社のIPアドレス制限をかけることができたりする。これをAccess Context Managerというものです。

========

実際にCloud Identityを登録してみる

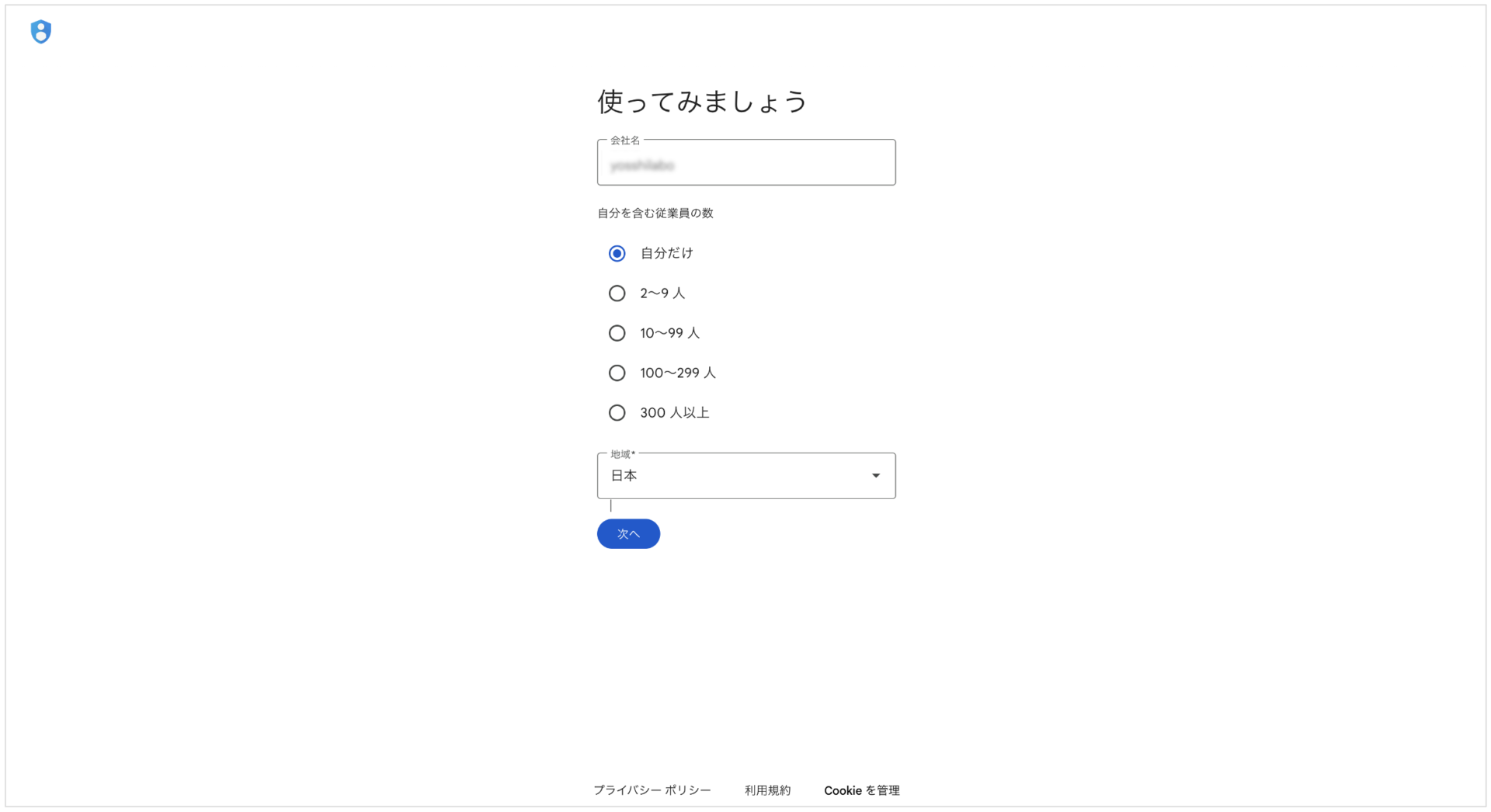

実際にCloud Identity Freeプランを登録してみます。

https://support.google.com/cloudidentity/answer/7389973?hl=JA

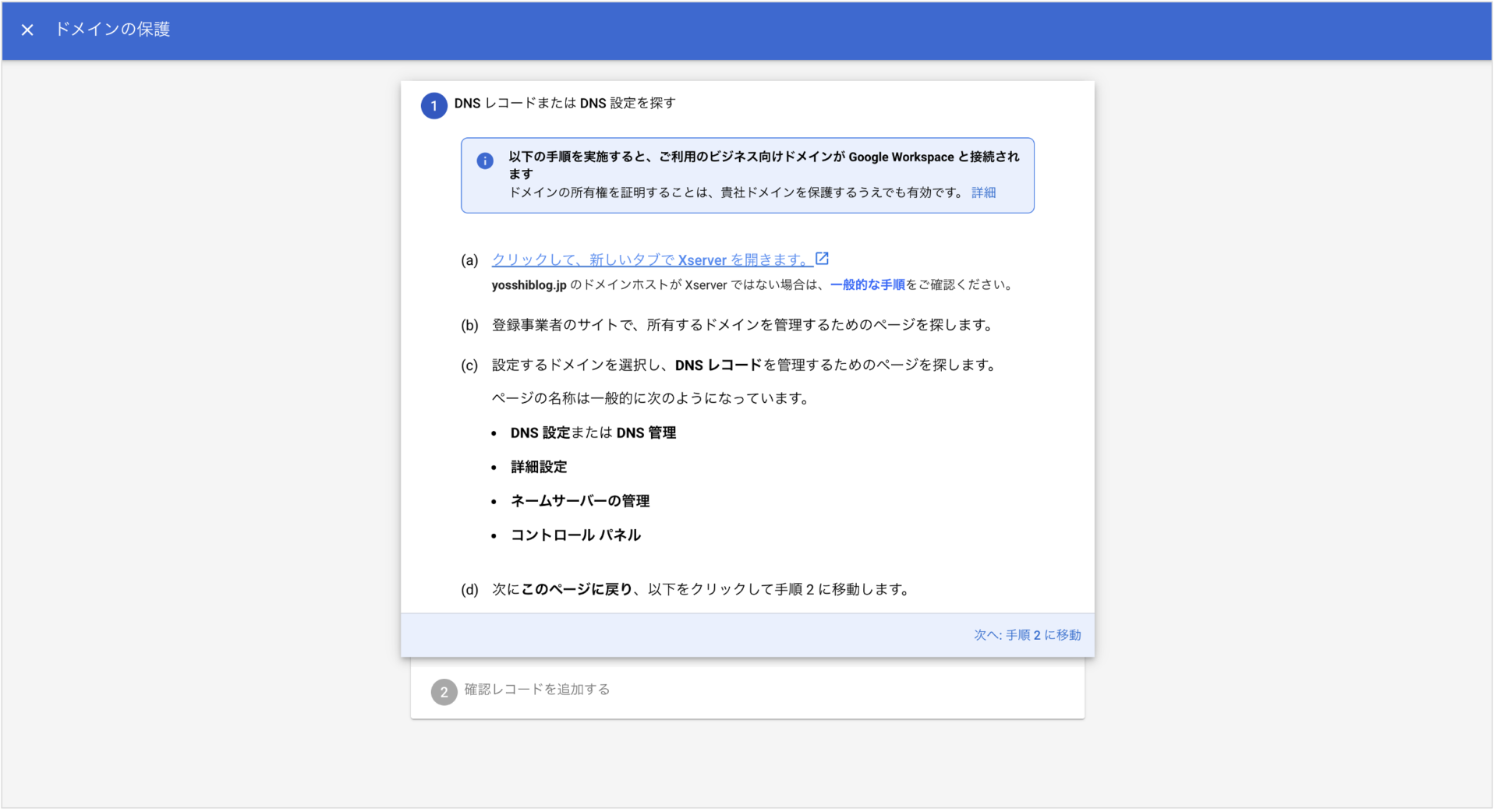

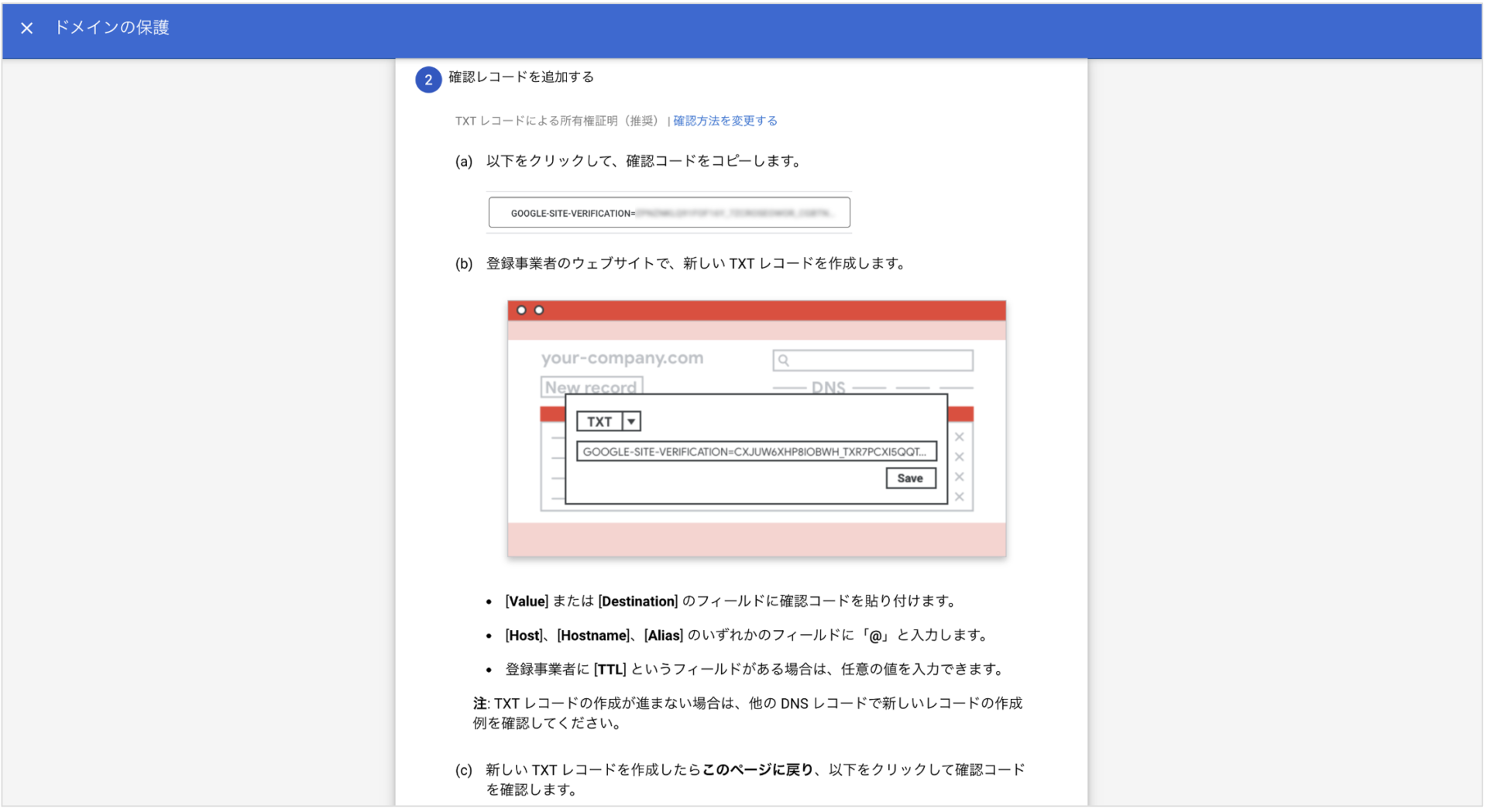

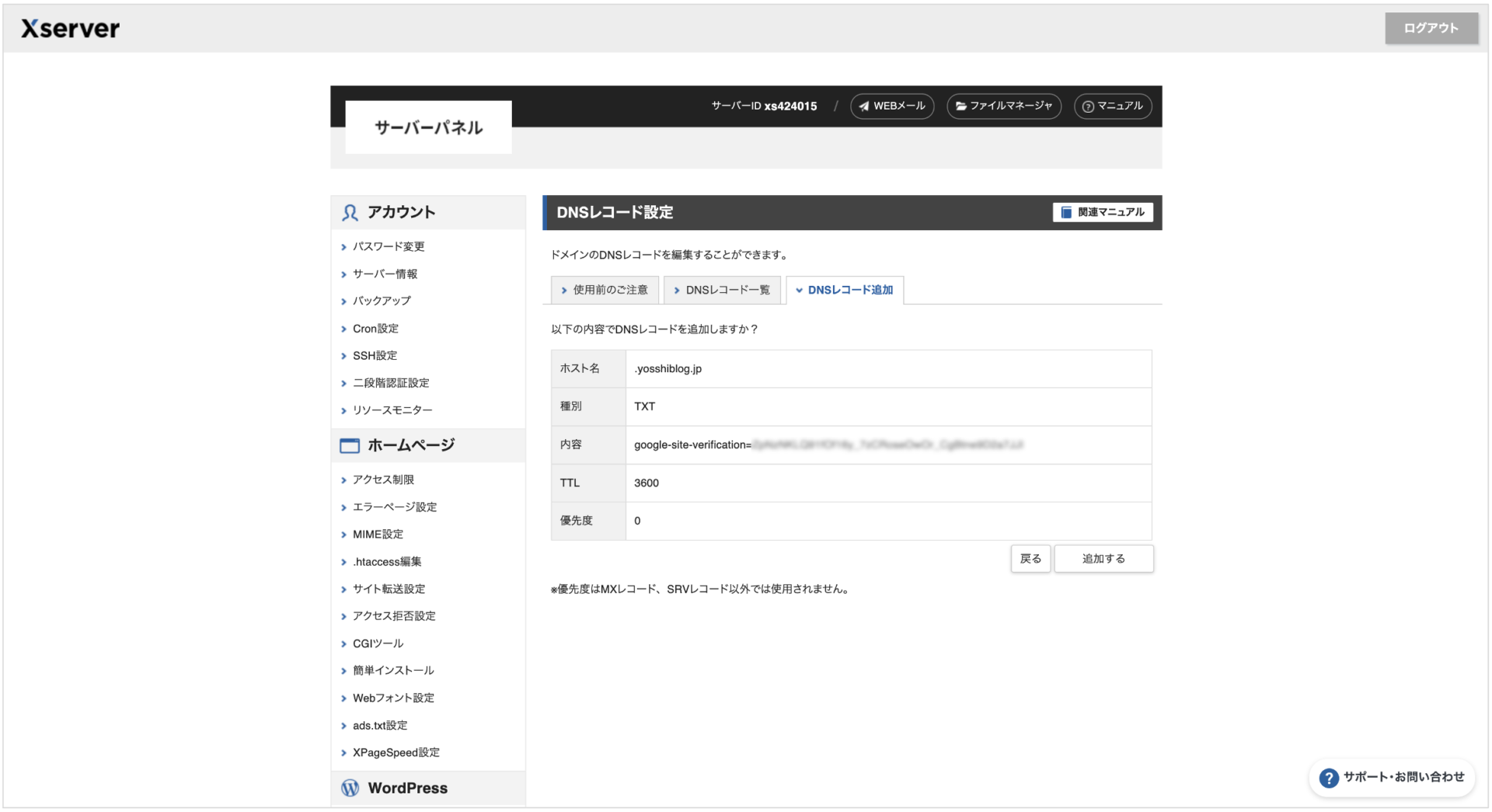

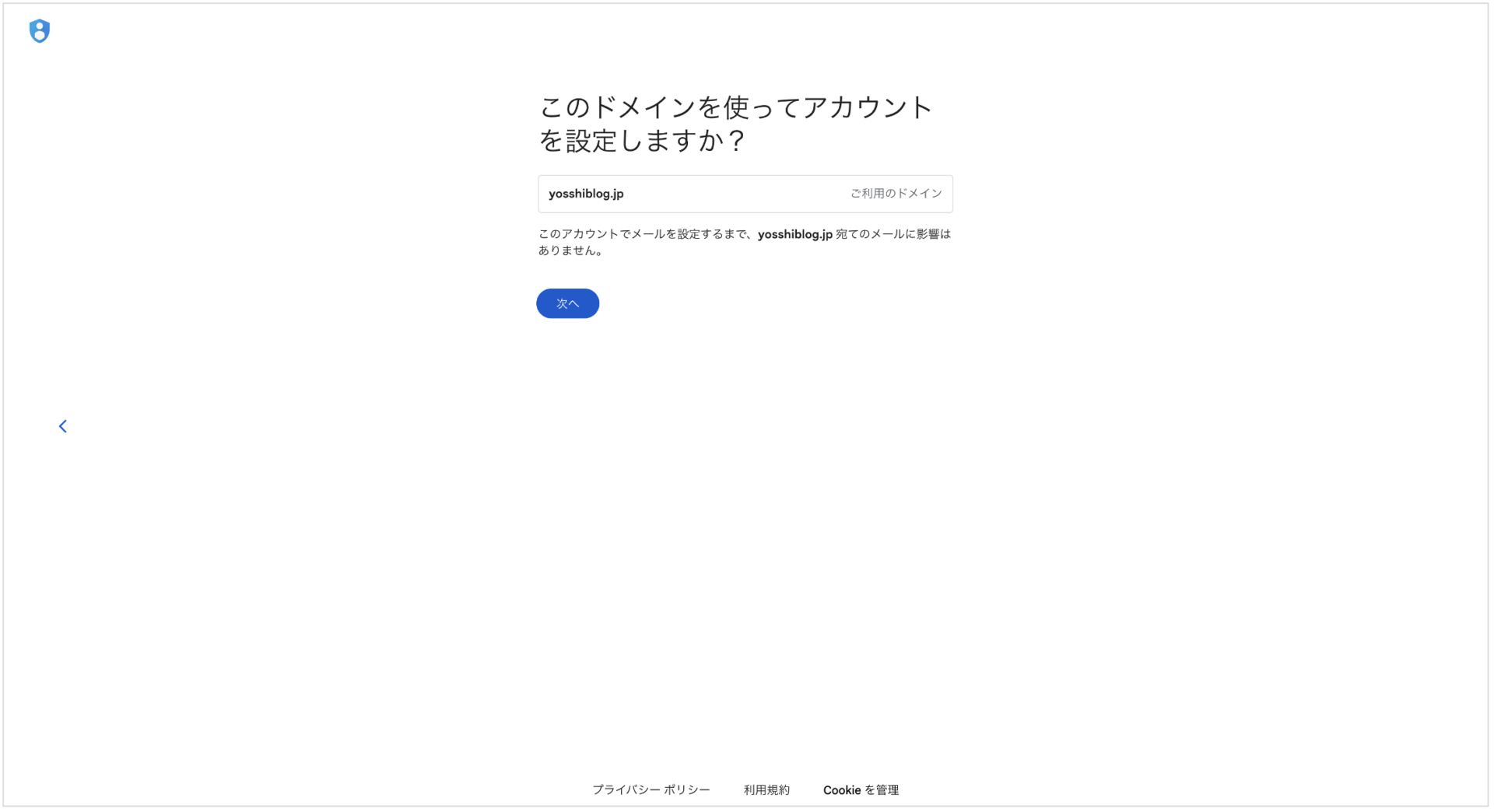

本サイトのドメイン「yosshiblog.jp」はもちろん僕のドメインとなるので、こちらで設定してみます。

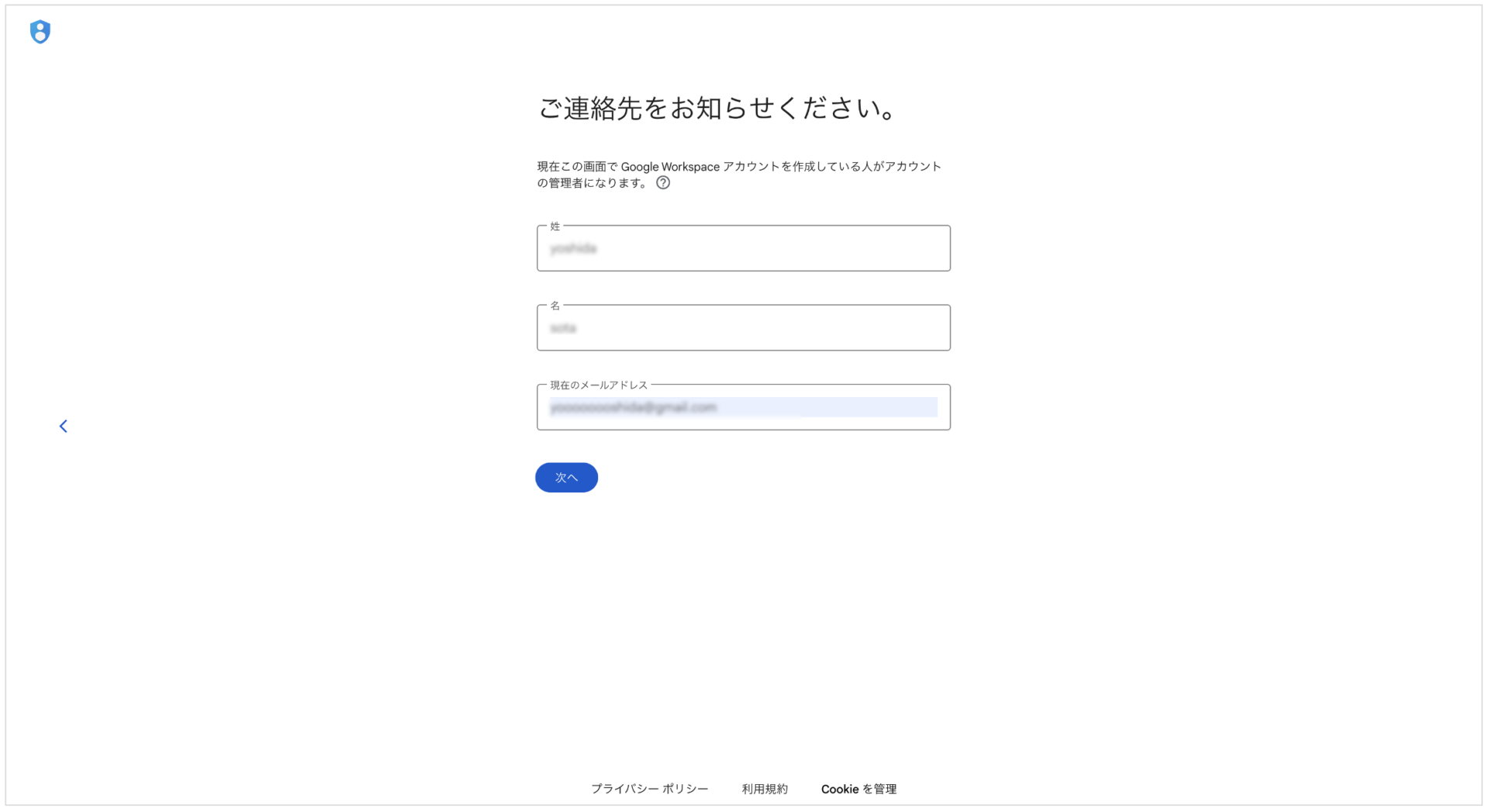

アカウント管理者の氏名・名前とアドレスを記載します。

現在のアドレスは現在ログイン中のgmail.comのアドレスが良いかなと思います。

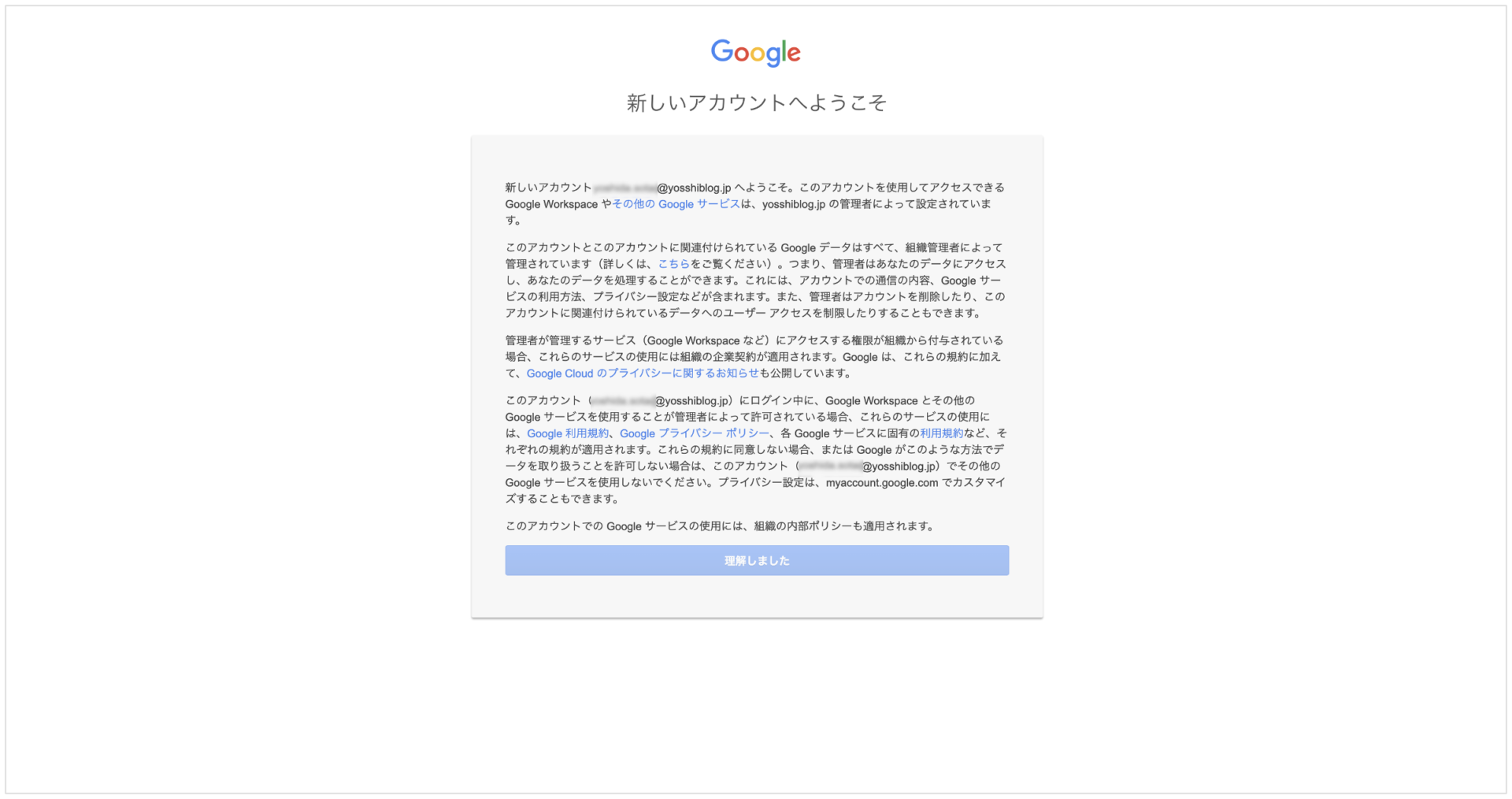

そしてこのあと同意を求められます。

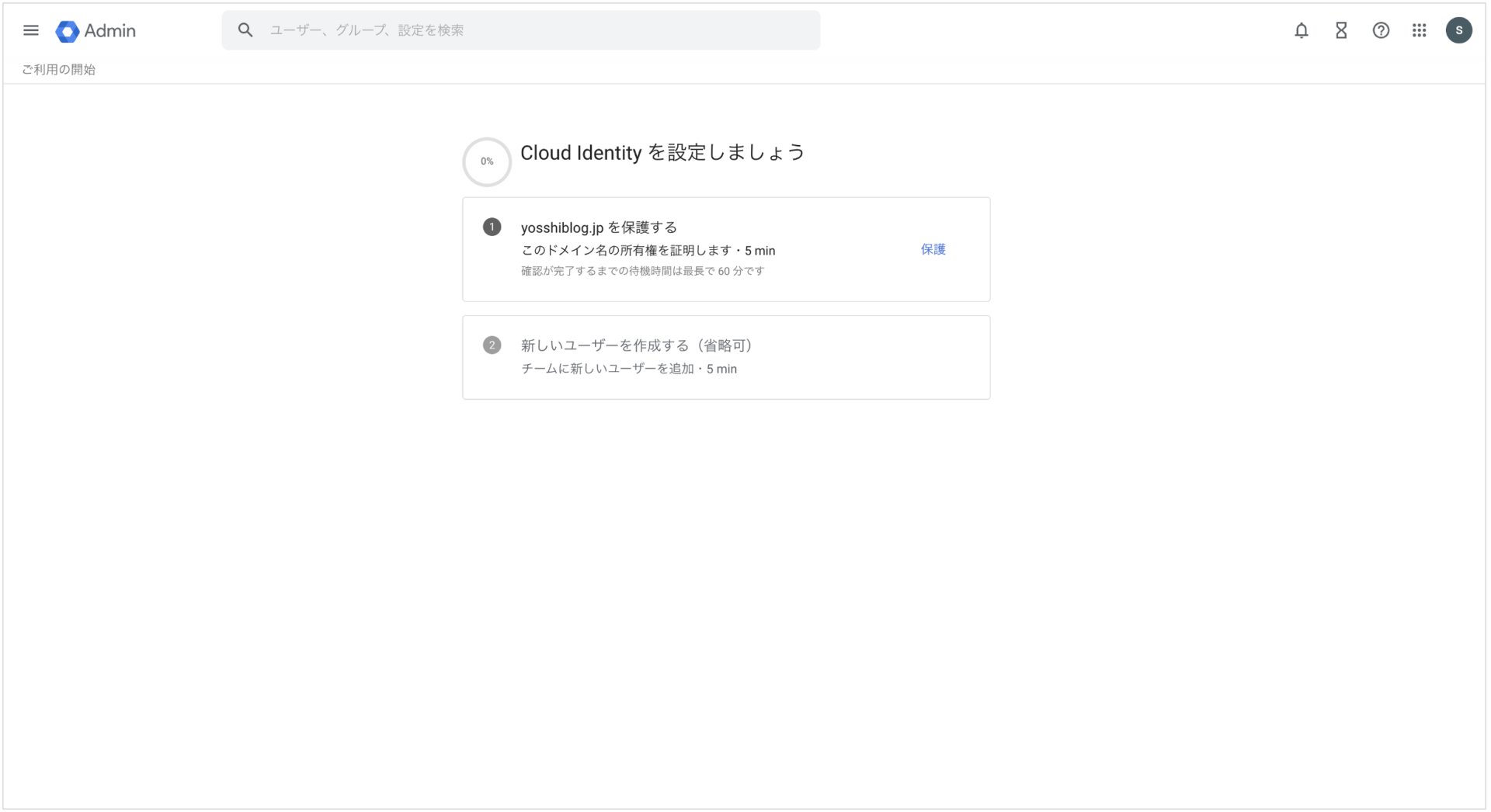

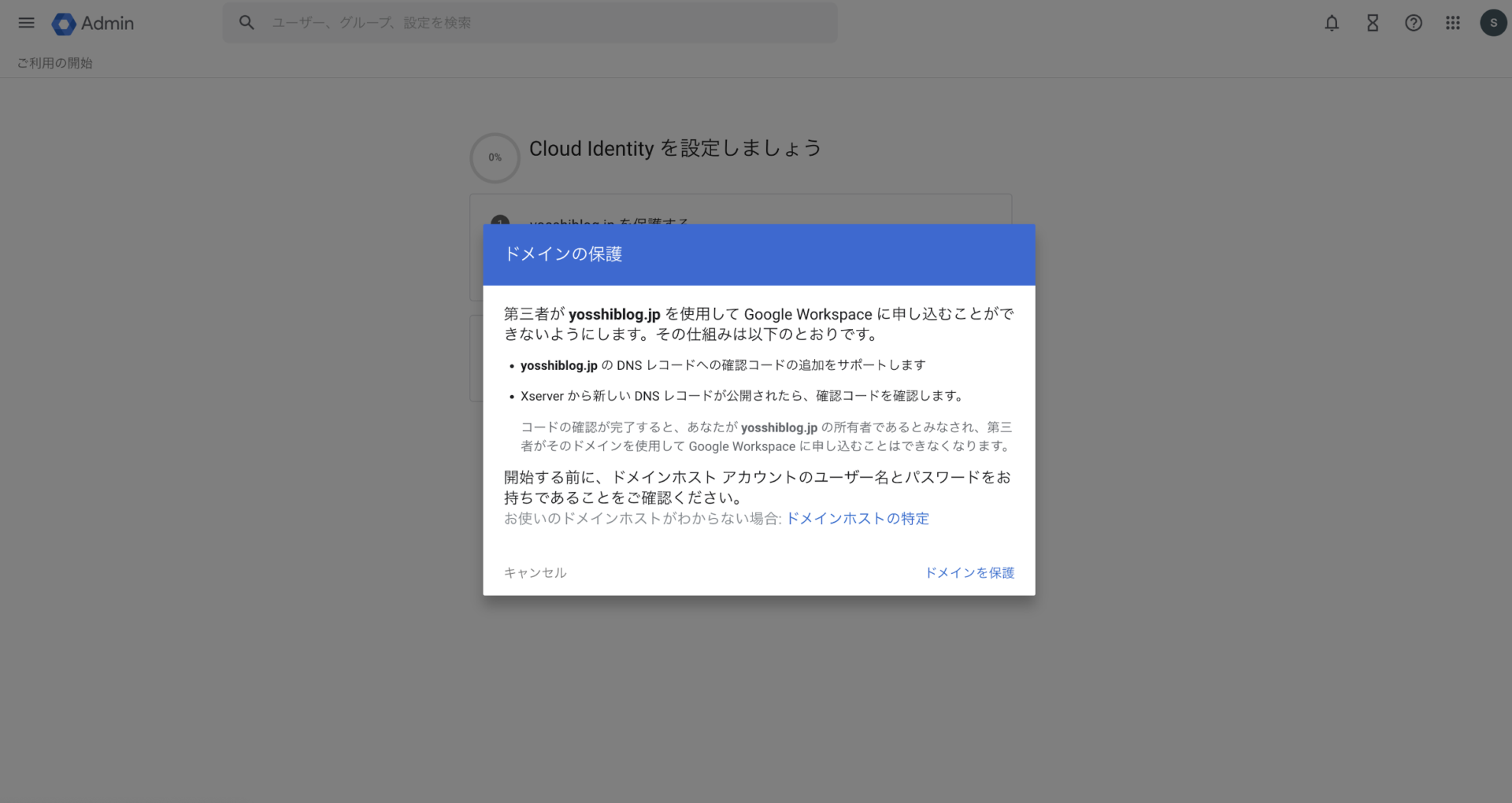

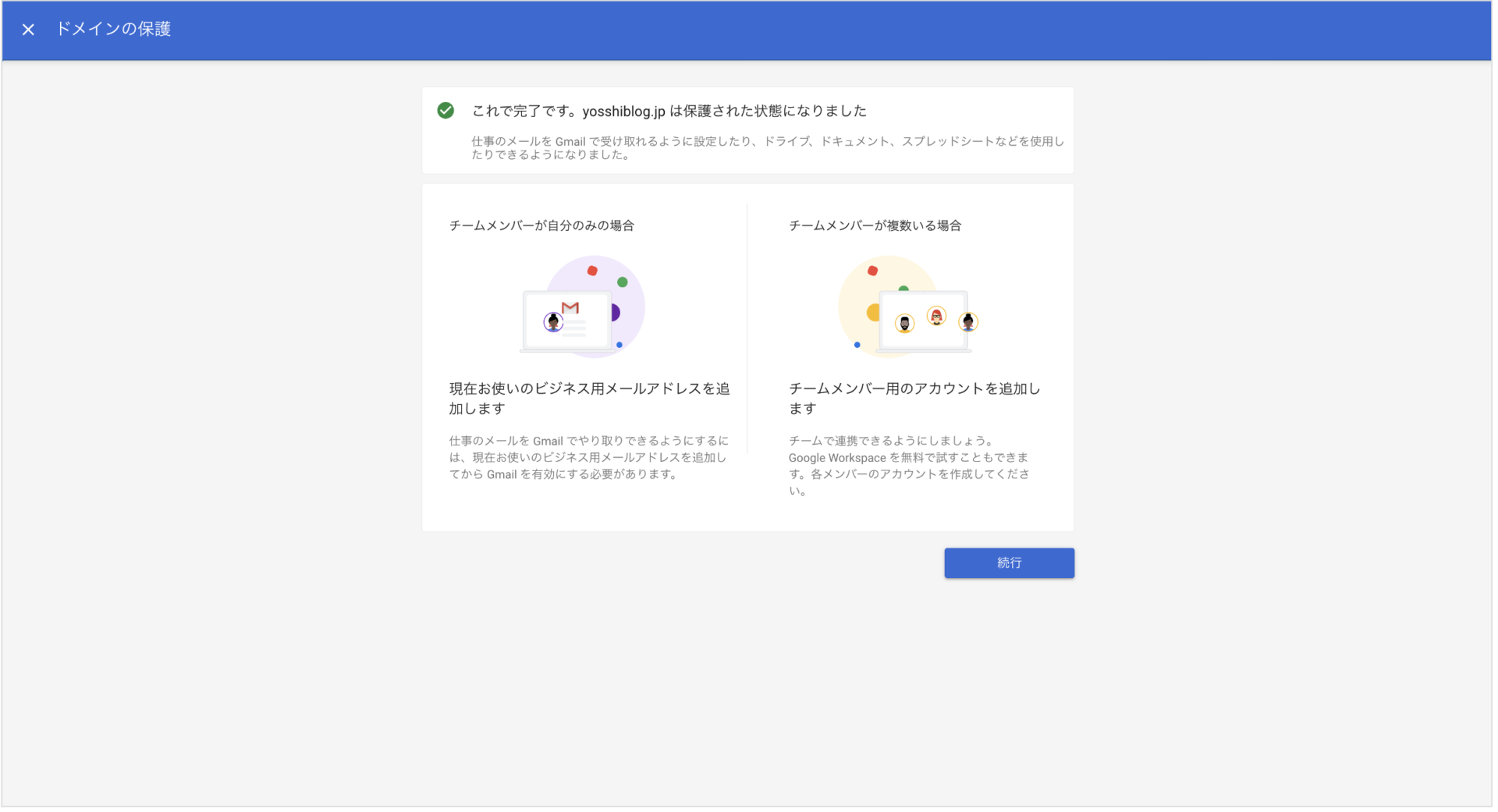

そうすると、Cloud Identityの管理画面のコンソールに移動し、ドメインの所有権の認証ステップに行きます。